WebRTC 暴露真实 IP 地址的风险及解决方案

什么是 WebRTC?

WebRTC(网页实时通信,Web Real-Time Communication)是一种支持浏览器直接进行实时语音或视频通信的技术,无需额外的浏览器插件。它被广泛应用于 Chrome、Firefox、Opera、Safari 等浏览器,并且支持移动端设备。

尽管 WebRTC 对部分实时通信需求的用户来说非常便利,但它也可能成为安全隐患,尤其是对于使用 VPN 代理 的用户。

- 问题核心:WebRTC 漏洞可能暴露用户的真实 IP 地址,即便用户已使用 VPN 来隐藏其身份。

WebRTC 漏洞的工作原理

- 发现时间:WebRTC 漏洞最早于 2015 年 被披露。

- 如何暴露 IP:

- 浏览器支持:WebRTC 依赖于浏览器中支持的协议栈,如 STUN(Session Traversal Utilities for NAT)、TURN 和 ICE,用于穿透 NAT 或防火墙。

- 数据请求:当用户向 STUN 服务器发送请求时,服务器会返回两个地址:

- 用户设备的公网 IP 地址。

- 内网 IP 地址(如果设备处于局域网中)。

- 数据获取:通过 JavaScript 调用这些协议的结果,开发者可以在页面加载时获取用户的真实 IP。

- 隐蔽性:这些数据传输不显示在浏览器的开发者工具中,用户通常察觉不到。

如何检测你的浏览器是否存在 WebRTC 泄漏?

测试步骤:

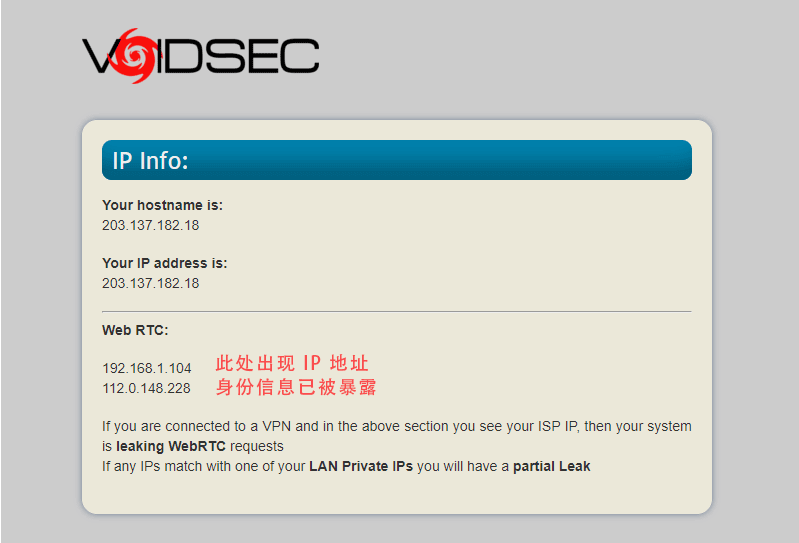

- 连接 VPN:确保当前已启用 VPN 代理。

- 访问检测工具:

- 打开 https://ip.voidsec.com/

- 查看结果:

- 如果检测结果显示 WebRTC 部分的真实公网 IP 地址,说明你的 IP 地址已被暴露。

如何防止 WebRTC 泄漏?

用户可以通过禁用 WebRTC 功能来避免此类漏洞暴露真实 IP 地址。

Chrome 浏览器:通过扩展禁用 WebRTC

- 安装扩展程序:搜索并安装 WebRTC Leak Prevent。

- 修改设置:

- 打开扩展选项,将「IP handling policy」设置为 Disable non-proxied UDP (force proxy)。

- 点击「Apply Settings」保存配置。

Firefox 浏览器:通过设置禁用 WebRTC

- 地址栏输入:about:config 并回车。

- 搜索字段:找到「media.peerconnection.enabled」。

- 修改值:双击该选项,将其值设置为 false。

更多隐私与 WebRTC 泄漏检测工具

- 通用 IP 检测:

- https://ipleak.net

- 专用 WebRTC 漏洞检测:

- https://diafygi.github.io/webrtc-ips/

- https://www.expressvpn.com/webrtc-leak-test

- https://www.privacytools.io/webrtc.html

- https://www.perfect-privacy.com/webrtc-leaktest/

- 指纹浏览器检测:

- https://browserleaks.com/webrtc

- VMLogin 隐私检测:

- https://do-know.com/privacy-test.html

通过上述方法禁用 WebRTC 功能,可以有效防止因漏洞而暴露真实 IP 地址,进一步提升网络隐私与安全性。