调用本地端口API,GET请求这个地址,就可以重启并自动登陆VMLogin客户端

http://127.0.0.1:35000/api/v1/client/restart 重启客户端(无请求参数)

可以在一段时间后,定时重新VM客户端

停止配置文件浏览器 /profile/stop

API启动的浏览器配置文件和在VMLogin软件里启动的浏览器配置文件功能上是一样的,没有任何差别。

试用账户不能使用这个Local REST API 功能。

随机UA的API命令是:

https://m.vmlogin.com/zh-cn/v1/rest-api.html#/ua/rand

无论是主账号还是子帐号,并发数是相同的(根据账号限制)。

- 399套餐:每分钟 300次

- SOLO套餐:每分钟 700次

- TEAM套餐:每分钟 1200次

- SCALE套餐:每分钟 3500次

- 订制套餐最高:每分钟 15000次

订制套餐最高 每分钟 15000次 根据配置文件数量大概1个配置文件/1次

比如1秒钟之内请求100次,然后1分钟之后再进行请求,这样是不会限制。

总次数超限了, 就要到下一个分钟。

本地接口 http://127.0.0.1:35000/ 的每秒1次。

1、可以的通过API传的:

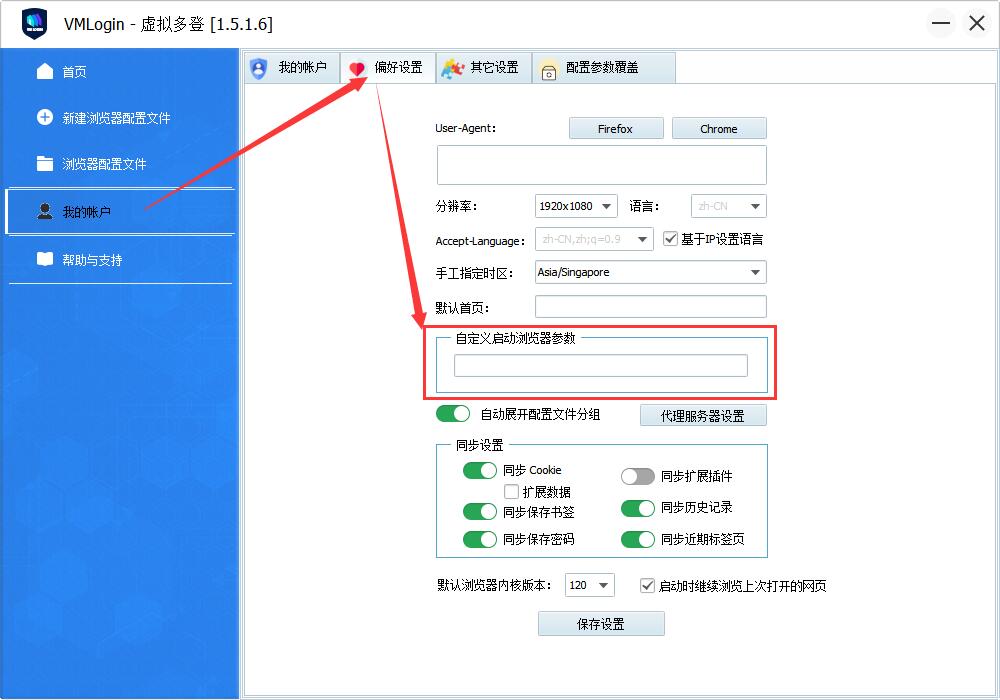

"browserParams": "", // 其他配置 -> 自定义 -> 自定义启动浏览器参数2、也可以在偏好设置中手动输入参数,这样每次新建的浏览器就会自带启动浏览器参数

http://127.0.0.1:35000/api/v1/profile/start?skiplock=true&block=true&profileId=xxxxxxxxxxblock boolean 接口将持续阻塞中, 直到浏览器进程创建成功后才返回结果

在电脑上长时间跑自动化任务,有可能会出现:Failed to establish a new connection: [WinError 10048] 通常每个套接字地址(协议/网络地址/端口)只允许使用一次 的提示。

可以修改注册表项,要提升电脑的网络性能。

使用 regedit 命令访问 HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/TCPIP/Parameters 注册表子键并创建名为 TcpTimedWaitDelay 的新 REG_DWORD 值。 将此值设置为十进制 30,其为十六进制 0x0000001e。该值将等待时间设置为 30 秒。

使用 regedit 命令访问 HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/TCPIP/Parameters 注册表子键并创建名为 MaxUserPort 的新 REG_DWORD 值。 停止并重新启动系统。 缺省值:无 建议值:至少十进制 32768。

不知道怎么打开注册表的用户,可以直接新建一个TXT文档,把下面内容写入其中保存,再改这个新建的文件名为Tcpip.reg ,双击导入注册表即可:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters] "TcpTimedWaitDelay"=dword:0000001e "MaxUserPort"=dword:00008000

当在调用接口时,使用命令行工具netstat -n 发现有将近 4000 个到运行接口的目标计算机的 IP 地址的连接处于 TIME_WAIT 状态,则可以增加默认 MaxUserPort 设置并同时降低 TcpTimedWaitDelay 设置,以便不会用尽客户端匿名端口。例如,您可以将 MaxUserPort 设置为 20000,将 TcpTimedWaitDelay 设置为 30。较低的 TcpTimedWaitDelay 设置意味着套接字在 TIME_WAIT 状态中等待的时间更短。较高的 MaxUserPort 设置意味着您可以让更多的套接字处于 TIME_WAIT 状态。

为了保证客户端稳定性,可以在一段时间内重启客户端:

调用本地端口API,GET请求这个地址,就可以重启并自动登陆VMLogin客户端

http://127.0.0.1:35000/api/v1/client/restart 重启客户端(无请求参数)

1 .使用启动API,http://127.0.0.1:35000/api/v1/profile/start?skiplock=true&profileId=F6321820-2002-4A19-A69E-0E99F376D912

启动API会返回:{“status”:”OK”,”value”:”http://127.0.0.1:18500″}

2、用第1步返回的IP和端口访问:http://127.0.0.1:18500/json

返回一个JSON串:

[ {

"description": "",

"devtoolsFrontendUrl": "/devtools/inspector.html?ws=127.0.0.1:18500/devtools/page/02F027712DE2BA4145EE36E931059659",

"id": "02F027712DE2BA4145EE36E931059659",

"title": "chrome-extension://dagmmllgpkkckbdaajfbgoggapbbdjjl/_generated_background_page.html",

"type": "background_page",

"url": "chrome-extension://dagmmllgpkkckbdaajfbgoggapbbdjjl/_generated_background_page.html",

"webSocketDebuggerUrl": "ws://127.0.0.1:18500/devtools/page/02F027712DE2BA4145EE36E931059659"

}, {

"description": "",

"devtoolsFrontendUrl": "/devtools/inspector.html?ws=127.0.0.1:18500/devtools/page/CDCACE037C559665B711BB9E7660F8EF",

"faviconUrl": "https://browserleaks.com/favicon.ico",

"id": "CDCACE037C559665B711BB9E7660F8EF",

"parentId": "508D1161361C48BB30109B1B516B407F",

"title": "https://googleads.g.doubleclick.net/pagead/html/r20210914/r20190131/zrt_lookup.html",

"type": "iframe",

"url": "https://googleads.g.doubleclick.net/pagead/html/r20210914/r20190131/zrt_lookup.html",

"webSocketDebuggerUrl": "ws://127.0.0.1:18500/devtools/page/CDCACE037C559665B711BB9E7660F8EF"

}]3、第2步返回的,webSocketDebuggerUrl 就是 ws 协议地址

1 .使用启动API,http://127.0.0.1:35000/api/v1/profile/start?skiplock=true&profileId=F6321820-2002-4A19-A69E-0E99F376D912

启动API会返回:{“status”:”OK”,”value”:”http://127.0.0.1:18500″}

2.用第1步返回的IP和端口访问:http://127.0.0.1:18500/json

返回一个JSON串:

[{

"description": "",

"devtoolsFrontendUrl": "/devtools/inspector.html?ws=127.0.0.1:18500/devtools/page/02F027712DE2BA4145EE36E931059659",

"id": "02F027712DE2BA4145EE36E931059659",

"title": "chrome-extension://dagmmllgpkkckbdaajfbgoggapbbdjjl/_generated_background_page.html",

"type": "background_page",

"url": "chrome-extension://dagmmllgpkkckbdaajfbgoggapbbdjjl/_generated_background_page.html",

"webSocketDebuggerUrl": "ws://127.0.0.1:18500/devtools/page/02F027712DE2BA4145EE36E931059659"

}, {

"description": "",

"devtoolsFrontendUrl": "/devtools/inspector.html?ws=127.0.0.1:18500/devtools/page/CDCACE037C559665B711BB9E7660F8EF",

"faviconUrl": "https://browserleaks.com/favicon.ico",

"id": "CDCACE037C559665B711BB9E7660F8EF",

"parentId": "508D1161361C48BB30109B1B516B407F",

"title": "https://googleads.g.doubleclick.net/pagead/html/r20210914/r20190131/zrt_lookup.html",

"type": "iframe",

"url": "https://googleads.g.doubleclick.net/pagead/html/r20210914/r20190131/zrt_lookup.html",

"webSocketDebuggerUrl": "ws://127.0.0.1:18500/devtools/page/CDCACE037C559665B711BB9E7660F8EF"

}]第2步返回的,webSocketDebuggerUrl 就是 puppeteer 连接VMLogin指纹浏览器websocks协议地址。